Novas variantes do malware Mirai atacam dispositivos de Internet das Coisas

Vira e mexe, o malware botnet Mirai aparece em uma nova versão para causar problemas como o de 2016, quando foi responsável por um enorme ataque em massa de negação de serviço (o famoso DDoS). Agora, segundo o Ars Technica, os cibercriminosos desenvolveram uma nova maneira de espalhar a praga por aí, adaptando-a para atacar diferentes processadores — especialmente os que estão em dispositivos conectados à Internet das Coisas (IoT em inglês).

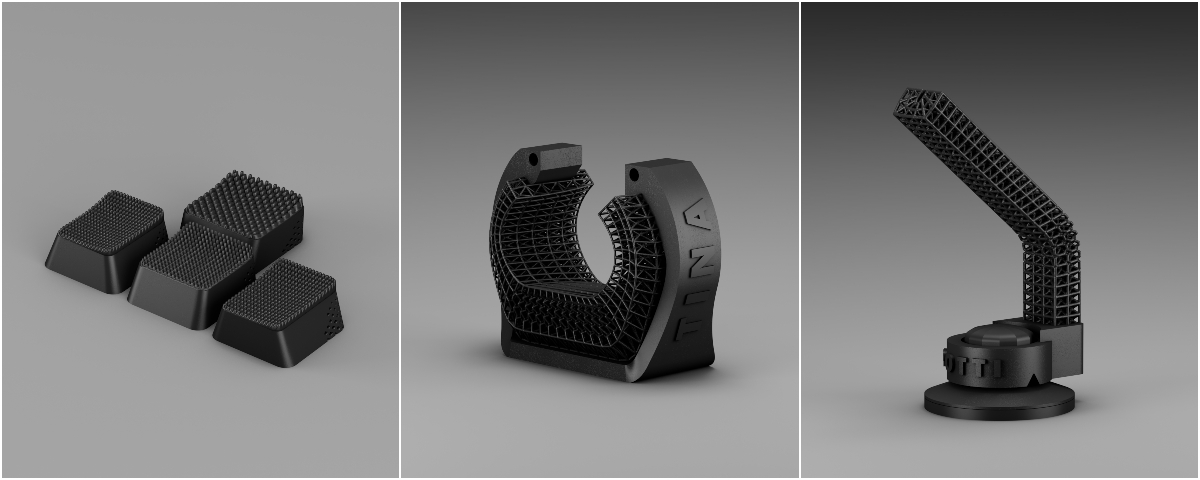

Microprocessadores afetados são o Altera Nios II, o OpenRISC, o Tensilica Xtensa e o Xilinx MicroBlaze

Pesquisadores da firma de segurança Unit 42 publicaram detalhes de amostras coletadas em fevereiro. As novas versões do Mirai têm como alvo os chipsets Altera Nios II, OpenRISC, Tensilica Xtensa e Xilinx MicroBlaze, utilizados em vários sistemas, incluindo roteadores, sensores conectados em rede, rádios de banda base para comunicações celulares e processadores de sinais digitais.

Esses “modelos repaginados” do Mirai apresentam certa sofisticação, com algoritmo de criptografia modificado para comunicações entre botnets e uma revisão do Mirai TCP SYN, responsável pela ofensiva DDoS original. Com base nessa assinatura, a Unit 42 tem conseguido rastrear as atividades desde novembro de 2018.

Essas novas variantes não são as primeiras a expandir o número de plataformas direcionadas acessíveis pelo Mirai. Em janeiro de 2018, um pesquisador do Japão descobriu uma versão compilada para o processador ARC, usado em aplicativos de armazenamento conectados à rede, móveis, automotivos e outros aplicativos de computação incorporados.

Segundo os pesquisadores da Unit 42, a adição de mais quatro plataformas “fornece aos invasores a vantagem de uma superfície de ataque maior”. “Na prática, isso significa que a família agora pode infectar e se propagar através de um grande número de dispositivos embarcados, permitindo aos invasores maior poder de fogo DDoS.”

Para conseguir esse poder de fogo adicional, o “reboot” do Mirai para IoT precisa encontrar e comprometer os sistemas desses hardwares. Vale então aquele toque de sempre: aplique as atualizações de software e de segurança e mantenha as senhas revisadas e modificadas com certa frequência. Isso pode, pelo menos, diminuir a ação dos criminosos, que exploram justamente os dispositivos sem patches e com credenciais padrão de fábrica.